En grundläggande konfiguration för routrar och switchar inkluderar att ge enheterna ett namn (hostname), ange lösenord, konfigurera IP-adresser på interfacen, lägga till beskrivningar, använda lämpliga banners, spara ändringar och utföra verifieringar. Dessa konfigurationer görs genom användning av IOS-kommandon. Varje kommando har specifika delar och en viss ordning, vilket kallas ”syntax”. Ett exempel på ett sådant kommando är ”show” (det används både för routrar och switchar):

Enhetsnamn (hostname)

Standardnamnet för en switch är oftast bara ”Switch”, och detsamma gäller för en router (Router). Det kan dock vara svårt att identifiera flera routrar i samma nätverk om alla har samma namn, så det är rekommenderat att ge enheterna distinkta namn. Att namnge switchar/routrar på ett konsekvent och logiskt sätt kräver ett namnsystem som gäller för hela organisationen.

Här är några riktlinjer för namngivning av nätverkshanterare:

- Namnet ska börja med en bokstav och sluta med en bokstav eller ett nummer.

- Inga mellanslag tillåts, men bindestreck är acceptabelt.

- Namnet får vara upp till 63 tecken långt.

Det är viktigt att komma ihåg att IOS skiljer mellan stora och små bokstäver när det gäller hostnamn. Det kan vara bra att börja namnet med en stor bokstav för att följa branschens standarden. RFC 1178 innehåller regler och riktlinjer för namngivning.

Observera att enhetens namn endast används av administratörer vid konfiguration via CLI och övervakning. Switchar/routrar använder inte dessa namn när de upptäcker varandra i nätverket.

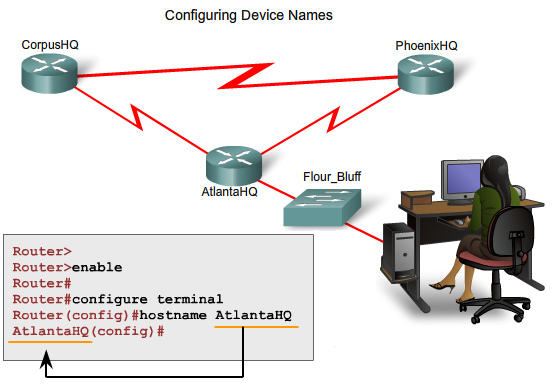

Exempel

Låt oss använda ett exempel med tre routrar som är sammankopplade i ett nätverk som sträcker sig över tre olika städer: Atlanta, Phoenix och Corpus. Routrarna är placerade i högkvarterna för varje stad. Namnen kan vara AtlantaHQ, PhoenixHQ och CorpusHQ.

Konfigurering av routers namn

- Byt till det globala konfigurationsläget genom att ange kommandot. Prompten ändras till globalt konfigurationsläget:

- Router#configure terminal

- Router(config)#

- Ändra namnet direkt efter att du har tryckt på Enter:

- Router (config) #hostname AtlantaHQ

- AtlantaHQ(config) #

- För att avsluta det globala konfigurationsläget, använd kommandot exit:

- För att ta bort namnet på en enhet, använd kommandot:

- AtlantaHQ(config)# no hostname

- Router (config) #

Begränsad åtkomst

Förutom att nätverkshanterare placeras i säkra platser och obehöriga åtkomst begränsas bör dessa hanterare konfigureras med lösenord från början. Följande kommando för lösenordskonfigurering kommer att användas:

Förutom att placera nätverkshanterare på säkra platser och begränsa obehörig åtkomst är det viktigt att konfigurera enheterna med lösenord från början. Följande kommandon används för lösenordskonfiguration:

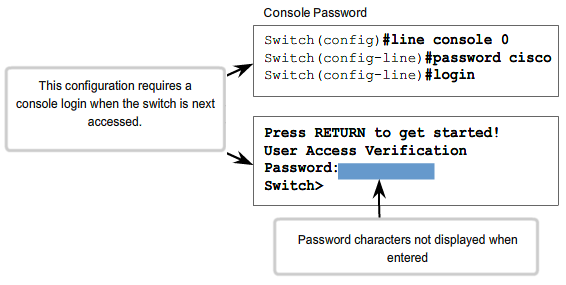

- Console password

- Enable password

- Enable secret

- VTY password

Som en god säkerhetsrutin bör dessa lösenord vara unika, men samtidigt kräver det en effektiv lösenordshantering för att undvika att lösenorden slarvas bort. Alla lösenord bör vara en kombination av bokstäver, siffror och specialtecken och vara minst åtta tecken långa. Det är också viktigt att undvika lättgissade lösenord, till exempel ens eget namn.

Observera att när dessa lösenord anges i terminalen visas ingenting, men de hanteras av IOS.

Enable password och enable secret kommando

Det finns två alternativ för konfiguration av lösenord för det privilegierade exekveringsläget: enable password och enable secret. Kommandot enable password är äldre och stöder inte kryptering, vilket innebär att lösenordet visas i klartext. Å andra sidan krypteras lösenordet med kommandot enable secret.

Så här konfigurerar du lösenord:

- Router(config)#enable password <lösenord>

- Router(config)#enable secret <lösenord>

Observera att om du inte konfigurerar dessa lösenord kommer åtkomsten till privilegierat exekveringsläge för Telnet/SSH-sessioner att blockeras.

VTY lösenord

Virtuella terminaler (VTY) möjliggör åtkomst till switchar/routrar via Telnet eller SSH och kräver att något interface på routern har konfigurerats med en IP-adress. De flesta Cisco-enheter stöder som standard minst fem virtuella terminaler, numrerade från 0 till 4. Nyare Cisco-modeller stödjer fler än fem virtuella terminaler, vanligtvis från 0 till 15. Lösenorden för VTY kan vara desamma för alla terminaler eller helt olika, beroende på säkerhetsrutinerna i organisationen. Unika lösenord bör konfigureras, men det kräver som nämnts tidigare en effektiv hantering av lösenorden.

Observera att kommandot ”login” bör alltid inkluderas i alla lösenordskonfigurationer för att kräva lösenord vid inloggning.

Kommandot login bör alltid inkluderas i alla lösenordskonfigurering så att ett lösenord krävs vid inloggning via Telnet.

Bilden nedan illustrerar hur lösenord kan konfigureras för virtuella terminaler med kommandona ”enable” och ”enable secret”:

Lösenordskryptering

Lösenorden som har konfigurerats med kommandot password visas i text-format i olika konfigurationsfiler. För att kryptera lösenordet använd kommandot service password-encryption. Dock krypteras lösenorden i nivå 7 som är lätt att knäcka. Ett bättre alternativ är kommandot secret.

Lösenorden som konfigureras med kommandot ”password” visas i klartext i olika konfigurationsfiler. För att kryptera lösenordet används kommandot ”service password-encryption”. Det är dock viktigt att notera att lösenorden krypteras med nivå 7, vilket kan vara relativt lätt att avkryptera. Ett bättre alternativ är att använda kommandot ”secret”.

Kommandot ”secret” ger en starkare kryptering än ”password”. När du använder ”secret” krypteras lösenordet med krypteringsnivå 5. Krypteringen med nivå 5 är bättre än nivå 7, men den är fortfarande sårbar för kraftfulla dekrypteringsmetoder som finns tillgängliga. Med tillräcklig beräkningskraft och tid kan en angripare dekryptera lösenordet krypterat med nivå 5.

Det är därför rekommenderat att undvika att använda krypteringsnivå 7 och 5 för lösenord i Cisco IOS. Istället bör du använda krypteringsnivå 8, som är den starkaste tillgängliga krypteringsmetoden i Cisco IOS. Kryptering med nivå 8 använder en säker hash-funktion och är mycket svårare att dekryptera.

Banner meddelande

Det är viktig att förstå syftet med banner meddelande. Av juridiska skäll bör alla som försöker komma åt en switch/router informeras att åtkomsten är endast för behöriga användare. Man bör undvika utmana alla att logga in på systemet, endast till behöriga. För att konfigurera banner meddelande används kommandot banner motd följ av ett text mellan tecknet #. Till exempel:

Det är viktigt att förstå syftet med bannermeddelanden. Av rättsliga skäl bör alla som försöker få åtkomst till en switch/router informeras om att åtkomsten endast är tillåten för behöriga användare. Man bör undvika att utmana alla att logga in på systemet och istället rikta meddelandet till behöriga användare. För att konfigurera bannermeddelanden används kommandot ”banner motd” följt av en text inom teckenet ”#” eller annat. Till exempel:

Router(config)#banner motd # This is a secure system. Autorized Access Only! #

Hantering av konfigurationsfiler

När man konfigurerar en komponent eller funktion medan switchen/router är igång sker ändringarna i running-config filen. För att spara ändringarna i running-config filen bör man först kontrollera utförandet av kommandona och sedan kopiera running-config filen till startup-config filen. Så här kan det göras:

Router# show running-configuration

Router# copy running-configuration startup-configuration

Oväntade meddelande från IOS

Operativsystemet IOS skickar oftast olika meddelanden till skärmen. Det kan ske medan man anger ett visst kommando. Meddelandet påverkar i för sig inte kommando syntaxen men det avbryter användarens kommando, se bilden nedan:

För att undvika att bli avbruten av oväntade meddelanden kan kommandot ”logging synchronous” användas.

Här är en översikt över de nödvändiga kommandona vid grundkonfigurationer:

| Basic Router Configuration Command Syntax | |

| Configuring a hostname | Router>enable Router#configure terminal Router(config)#hostname <ange namnet> |

| Lösenord för privilegierad exekveringsläge | Router>enable Router#configure terminal Router(config)#enable secret <ange lösenord> |

| Console lösenord och meddelandehantering | Router>enable Router#configure terminal Router(config)#line console 0 Router(config-line)#password <ange lösenord> Router(config-line)#login<ange lösenord> Router(config-line)#logging synchronous |

| VTY lösenord | Router>enable Router#configure terminal Router(config)#line vty 0 15 Router(config-line)#password <ange lösenord> Router(config-line)#login<ange lösenord> |

| Lösenords kryptering | Router>enable Router#configure terminal Router(config)#service password-encryption Router(config)#exit |

| Banner meddelande | Router>enable Router#configure terminal Router(configure)#banner motd # This is a secure system. Autorized Access Only! # |